Opět tu máme zprávu o bezpečnostní patálii. Když jsme před časem psali o mechanismu Asusu, kterým jeho desky automaticky instalují ovladače do Windows, mluvilo se o bezpečnostních rizicích takové funkce. A právě u Asusu byl nyní systém aktualizací ovladačů skutečně zkompromitován, ovšem ne tento nový, ale klasický se stahováním z internetu. Přímo na servery firmy se totiž dostali hackeři a distribuovali odtud oficiálním aktualizačním kanálem do počítačů zákazníků malware. Ten si dokonce podepsali legitimními certifikáty Asusu, takže velkému množství zákazníků ho zřejmě aktualizační aplikace automaticky nainstalovala do PC.

Servery Asusu ovládli hackeři

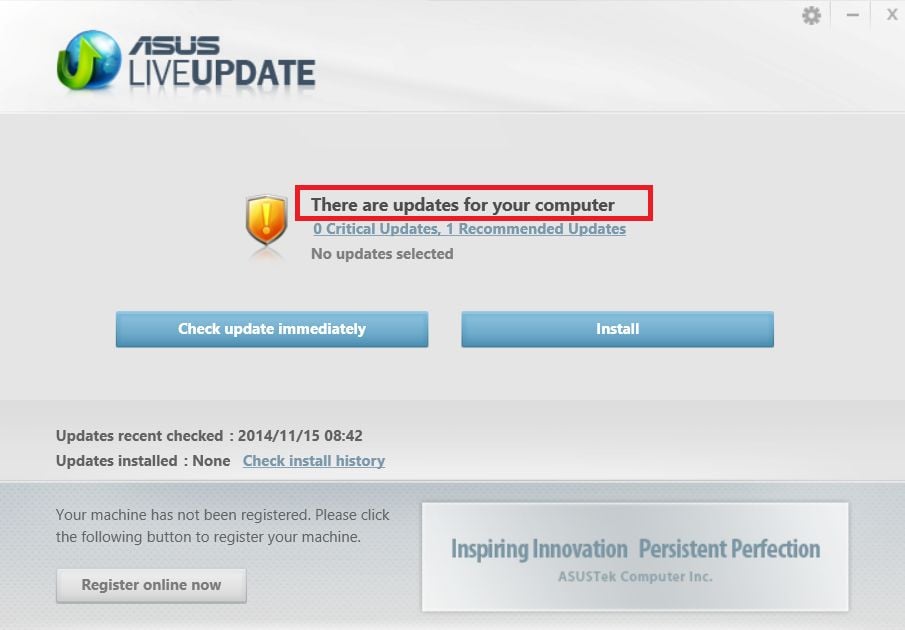

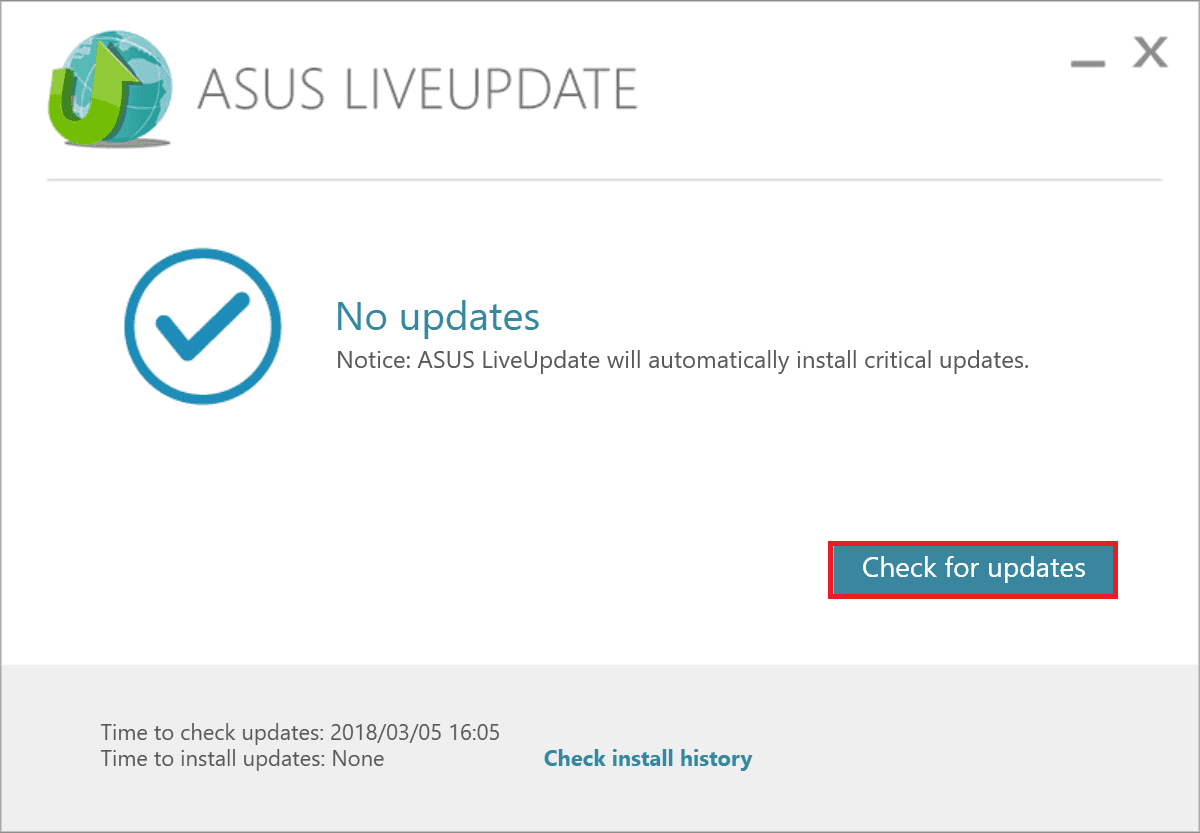

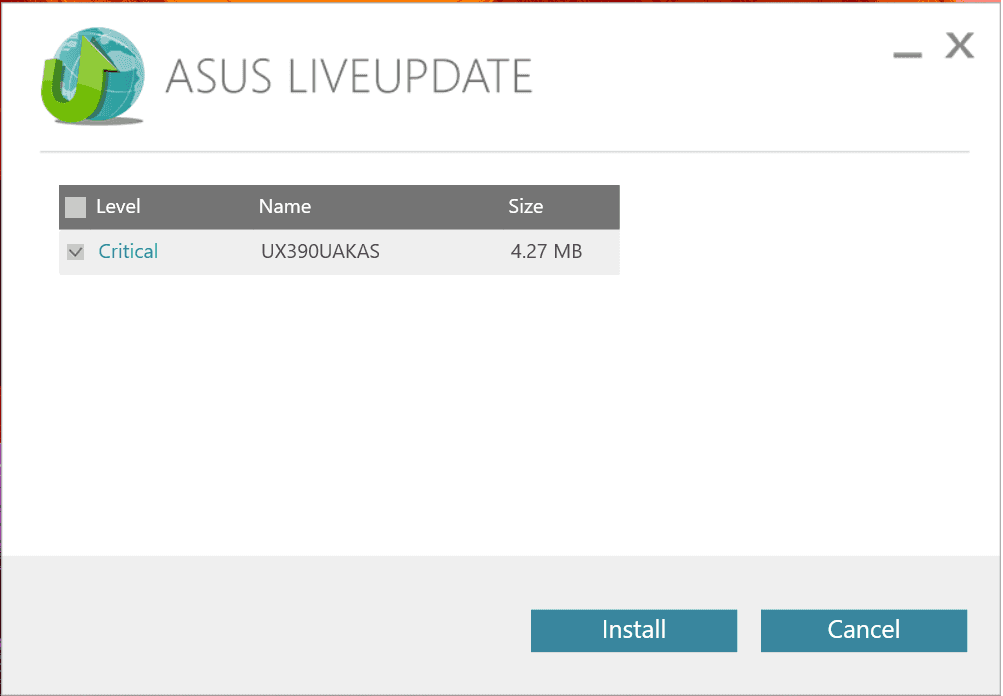

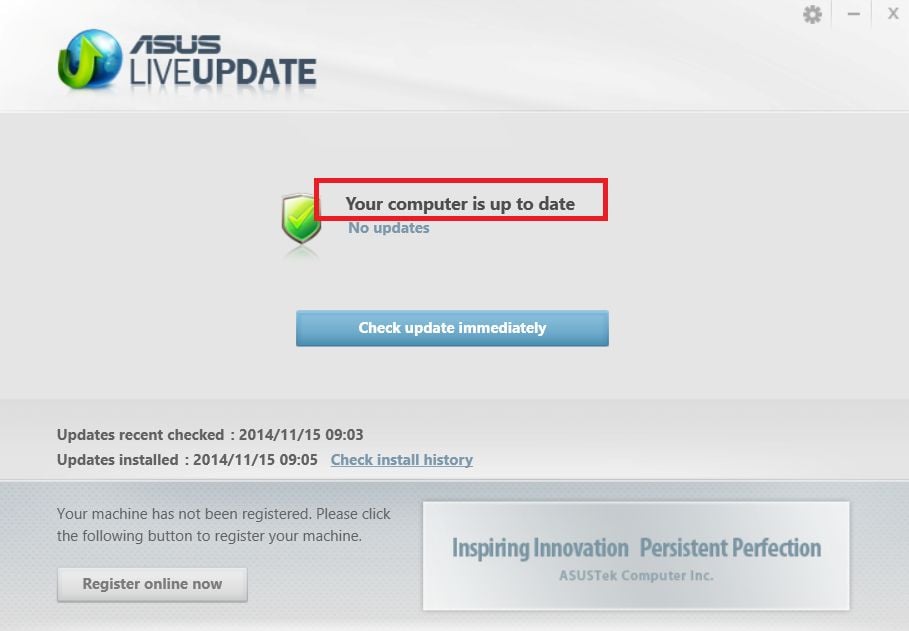

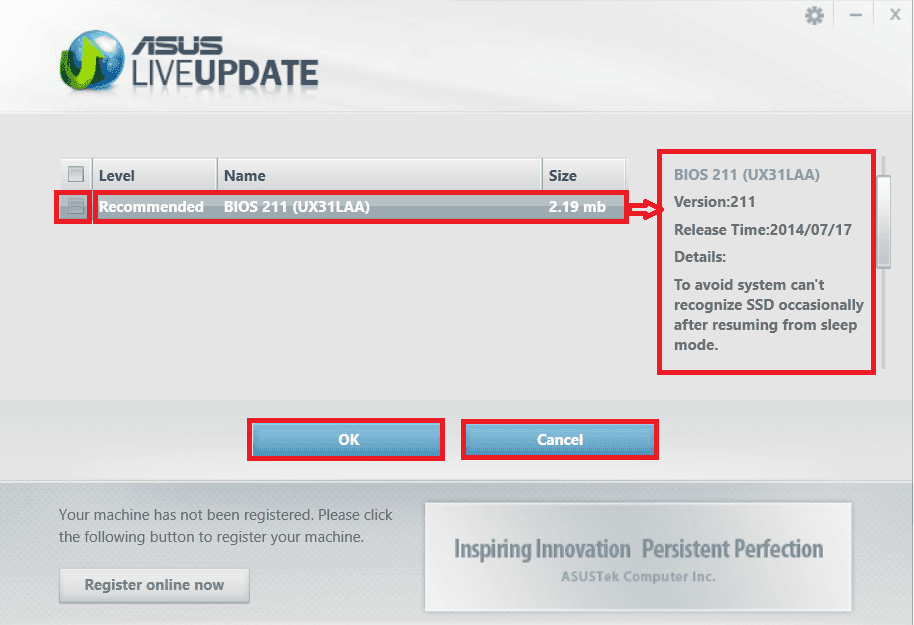

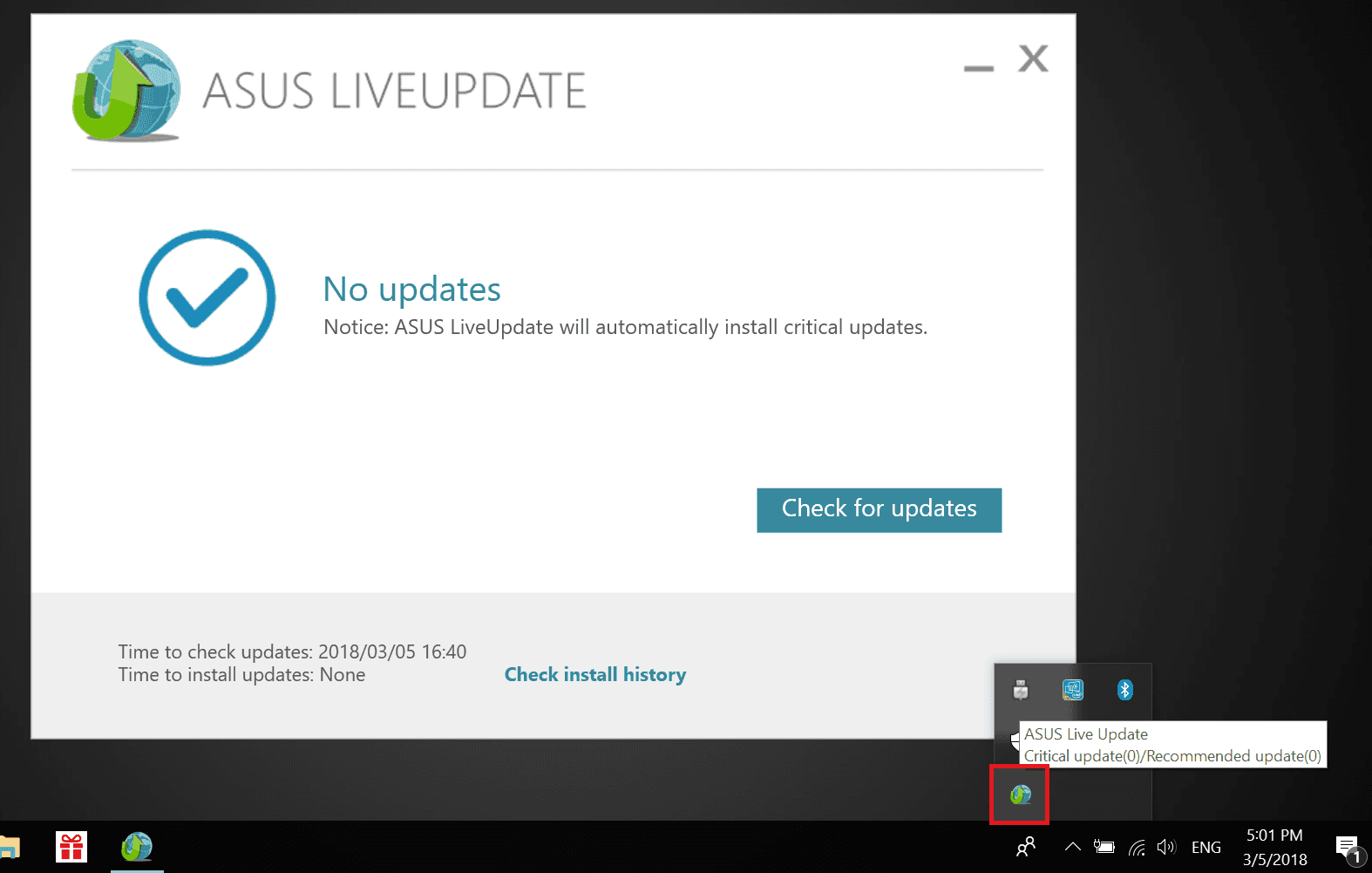

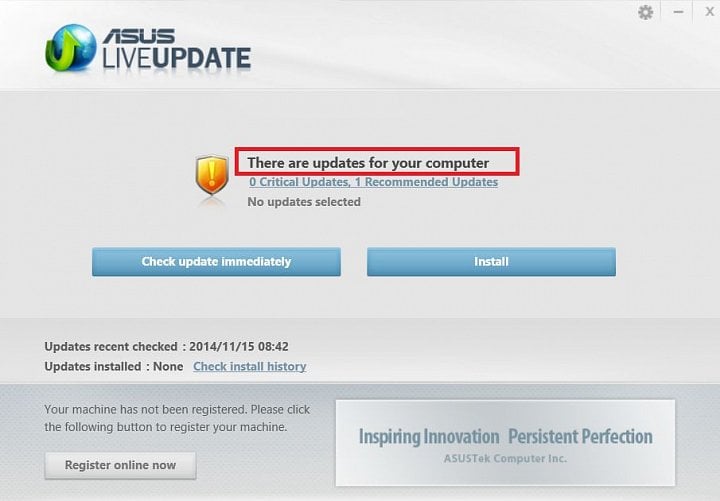

Tako zkompromitována byla aplikace Asus Live Update, kterou možná máte i na svém notebooku nebo PC s deskou od Asusu. Tento nástroj slouží ke stahování nových verzí ovladačů a někdy i BIOSů, které pak i instaluje do systému. Zatím asi neznámí hackeři ale na několik měsíců získali kontrolu nad aktualizačními servery, s nimiž Live Update komunikuje, a distribuovali z nich zákazníkům Asusu automaticky malware. Navíc se dostali ke klíči (respektive dvěma, z nichž jeden mezitím expiroval), kterým Asus aktualizace podepisuje a Live Update podle nich kontroluje jejich autenticitu.

Vinou toho vypadaly škodlivé aktualizace legitimně a systém je vesele instaloval. Aktualizacím od výrobce zařízení navíc uživatelé typicky věří – o to víc, pokud je stahuje aplikace a nejsou přímo z webu. Průnik hackerů na server Asusu tak měl vysokou nebezpečnost. Ukazuje rovněž, jak citlivá taková infrastruktura může být a že ani kontrolování digitálního podpisu nemůže vždycky zabránit napadení.

Co malware instalovaný v aktualizacích dělal?

Šlo o backdoor, který zřejmě cílil na specifické počítače, takže asi nešlo o úplně běžnou kriminalitu. V počítačích, do kterých se malware od Asusu dostal, pátral po specifických MAC adresách síťových karet. MAC je tzv. fyzická adresa přiřazená síťovému rozhraní z výroby, jež má být unikátní a lze podle ní vystopovat konkrétní PC. Útočníci měli zdá se seznam počítačů, do kterých se chtěli dostat, pokud danou MAC adresu malware našel, kontaktoval centrální servery útočníků a stáhl z nich do PC další malware pro následné útoky. Díky tomu, že se malware snažil svou hlavní činnost omezit jen na menší množství pro něj zajímavých počítačů, zřejmě déle unikal odhalení.

Malware se ze serverů Asusu šířil aspoň pět měsíců

Že Asus takto nechtěně šíří malware, odhalila firma Kaspersky Lab až letos 29. ledna. Útok se stal loni a než Kaspersky na průnik upozornil, údajně měli hackeři aktualizace pod kontrolou minimálně pět měsíců a podle odhadů mohli backdoorem infikovat až půl milionu počítačů s Windows (pro Linux taková aktualizační aplikace od Asusu není). Podle Kaspersky ale ono druhé stádium, tedy když hackeři našli jednu z hledaných MAC adres, utrpělo méně napadených počítačů, jen okolo 600. Ovšem samozřejmě zůstává riziko, že i základní stupeň napadení mohl časem škodit dál. Úplně všechny infikované PC totiž obsahují backdoor, který může útočník využít, pokud bude chtít.

Nezávisle tento incident potvrdil také Symantec, jenž stejnou nákazu našel v nejméně 13 000 počítačích klientů; Kaspersky po prvním objevu stejnou signaturu nákazy našel u 57 000 uživatelů svého antiviru, nejvíce nakažených PC bylo v Rusku, Německu, Francii (ovšem pozor, to samozřejmě vyplývá z velikosti zemí, takže ani u nás nejspíš bezpečno nebylo). U Symantecu zase bylo 15 % uživatelů z USA. Také podle této firmy byly aktualizace s trojským koněm podepsány validním klíčem Asusu.

Další průšvihy na cestě?

Kaspersky další informace o tomto malware zveřejní na Security Analyst Summit v Singapuru příští měsíc. Kromě toho ale údajně Kaspersky zaregistroval podobný útok i na další výrobce hardwaru (kteří už jsou informování), takže je možné, že se brzo provalí další průšvihy tohoto střihu. Snad méně závažné, ale evidentně je na čase být ostražitý a omezit důvěru v podobné aktualizační kanály. Pokud vám stačí ovladače instalovat přes Windows Update, budete asi ve větším bezpečí.

(Symantec:) We saw the updates come down from the Live Update ASUS server. They were trojanized, or malicious updates, and they were signed by ASUS.

Situaci zhoršila pomalá reakce Asusu

Asus bohužel nereagoval nijak čile, zaměstnanec firmy se s Kaspersky osobně kontaktoval po 14 dnech (14. února, Kaspersky informoval Asus 31. ledna). Jinak ale Asus příliš nereagoval a také nijak nevaroval své zákazníky. A co je ještě horší, společnost ještě měsíc poté, co informaci dostala, stále podepisovala vlastní aktualizace stejným klíčem, kteří útočníci získali a zneužívali. A klíče až dokonce do tohoto týdne, kdy o problému začala ve velké míře psát média, vůbec nezneplatnil. Tímto lajdáctvím mohl umožnit další šíření malwaru a útočníci mohli po celou dobu využívat tento klíč k podepisování dalších škodlivých programů, které pak v očích zákazníků mohly vypadat legitimně a projít bez varování instalací na PC.

Asus nyní po publikování článků oznámil, že v nové verzi Live Update 3.6.8 posílil zabezpečení například použitím end-to-end šifrování (a doufejme už konečně zneplatnil zkompromitované ukradené klíče) a také by mělo být vylepšeno ověřování souborů. Šifrování ovšem samozřejmě nevyřeší situaci, kdy „důvěryhodný“ server přímo v infrastruktuře Asusu ovládne útočník. Klíčem k bezpečnosti bude tedy i pořádné zabezpečení a kontrola na straně výrobců hardwaru/softwaru. I tam údajně Asus učinil opatření k posílení bezpečnosti, ale jaká přesně, nespecifikoval.

Aktualizováno:

V prohlášení k incidentu má Asus také odkaz na nástroj, který by vám po stažení a spuštění měl sdělit, zda vás infekce ze serverů Live Update postihla, nebo ne. Najdete ho na tomto odkazu.