Asi netřeba moc připomínat, jak se loni provalily v procesorech hardwarové bezpečnostní slabiny kolem spekulativního vykonávání kódu. Chyby Meltdown a Spectre (a poté další) nejvíce postihly CPU Intel. Ten už loni ale také vydal první CPU, které první z nich – zejména Meltdown – řešily. Byla to desktopová osmijádra řady 9000 (plus odvozený model i5–9600K). Od té doby Intel vydal celou řadu procesorů řady 9000, ale protože se v nich zdá se míchá spousta různých steppingů, dlouho nebylo jasné, zda mají tyto bezpečnostní opravy všechny. Vypadá to, že podezření bylo na místě. Intel teď totiž na svůj web uvedl přehled, z kterého se dá vyčíst, které čipy mají stejné opravy jako ono Core i9–9900K a jeho sourozenci. A ukazuje se, že řada nových procesorů má stále starý nechráněný křemík, což znamená, že na nich stále budou aktivní opravy na straně operačního systému, které snižují výkon.

Různé steppingy, různá úroveň oprav

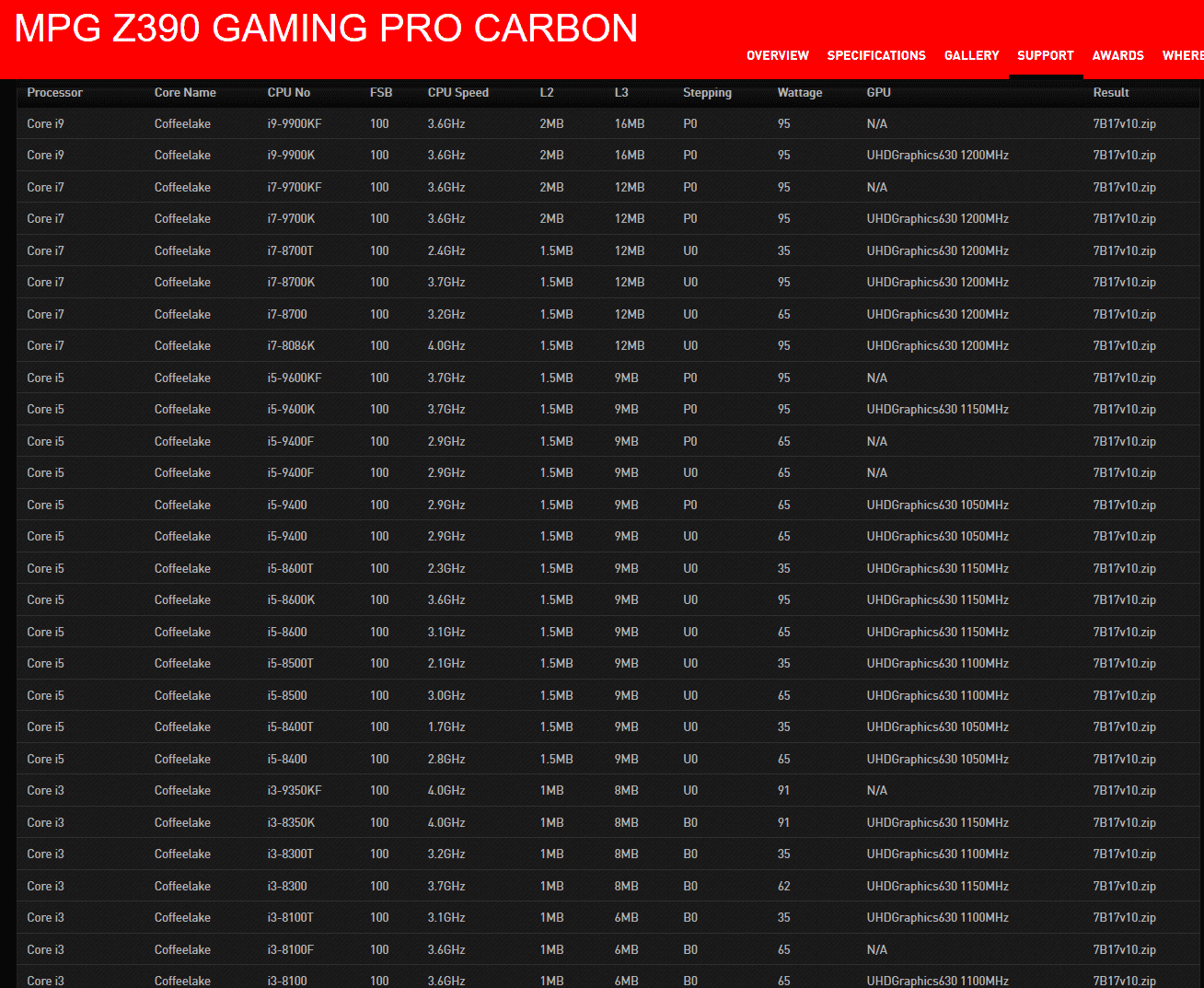

Intel má na svém webu následující tabulku, kde lez vidět, které steppingy aktuálních procesorů mají co opraveno. Bohužel je to ovšem vedeno s terminologií „Family/Model/Stepping“, což je prakticky nezapamatovatelné. Naštěstí vedle toho má Intel také tabulku, kde lze najít, které modely CPU mají který stepping. Pokud se do první tabluky podíváte, uvidíte, že je hlavně jeden stepping (Family 6 Model 158 Stepping 11), na který si je třeba dávat pozor, jelikož nemá opravenou chybu Meltdown (oprava přes „Software“) a ani L1TF/Foreshadow. Ostatní mají tyto díry zalátané, další rozdíly ve stupni oprav chyby Spectre a dalších už asi nejsou tak závažné (u Spectre v2 je rozdíl hlavně v tom, zda je CPU opraveno z výroby, nebo potřebuje aktualizaci mikrokódu).

Neopravená CPU

Tento neopravený stepping je podle Intelu v Prvé řadě použitý ve čtyřjádrových a dvoujádrových procesorech Core 9. generace. Podle tabulky jsou to všechny Core i3: od modelu i3–9100/9100T/9100F až po odemčený Core i3–9350K. Současně také Celerony G4930/G4930T/G4950 a Pentia G5420/G5420T až G5620.

Intel má také zřejmě ještě o jednu revizi starší desktopový křemík: Family 6 Model 158 Stepping 10. Ten v tabulce s hardwarovými opravami vůbec není a protože by měl být striktně o jednu revizi zpátky, platí asi, že také nebude mít opravy. Takže tyto modely asi můžeme přidat do předchozí skupiny. Jde o notebookové šestijádro Core i7–9750H a čtyřjádro i5–9300H, ovšem tyto dva procesory ještě mohou mít i opravené verze.

V desktopových procesorech tento křemík může být v některých před chvílí zmíněných Pentiích (podle Intelu G5420/G5420T) a Core i3–9100F. Zejména ho ale najdete v desktopových šestijádrech: Core i5–9400, i5–9500, i5–9600 a také v jejich 35W verzích označených „T“.

Opravená CPU

Core i5–9400F, i5–9500F a i5–9600F mají opravy, běžné verze ne

Naopak nejsou uvedená šestijádra i5 bez grafiky s označením F (i5–9400F, i5–9500F, i5–9600F) a také osmijádro Core i7–9700F. V těch je podle Intelu jen Stepping 13, jenž je opravený (pokud je toto pravda, tak se nám rýsuje důvod, proč tyto ne vždy moc výhodné modely kupovat). Bezpečnost „efek“ ale neplatí pro čtyřjádra, i3–9100F a i3–9350KF mohou mít neopravený křemík se steppingem 11.

Procesory, které by měly být opravené vždy, jsou dále osmijádra Core i9–9900K, i7–9700K a šestijádra i5–9600K, jakož i jejich verze bez grafiky „KF“. A taky 65W zamčené verze Core i9–9900, Core i7–9700 a jejich téčkové 35W verze. Čisté by měly být také nové notebookové procesory řady H generace 9000 vydané minulý měsíc, ovšem tam je to s výjimkou oněch dvou modelů, již zmíněných, které mohou mít starší zranitelnější (respektive pomalejší kvůli softwarovým opravám) křemík.

Core i5–9400 je loterie

Překryv dvou různých variant křemíku s různým bezpečnostním statusem je poměrně nešťastný, protože u takových modelů nebudete vědět, zda jsou zabezpečené či ne – při výběru a nákupu je asi lepší na ně tedy pohlížet jako na neopravené. Takováto loterie nastává i u Core i5–9400, které má bezpečnou i nebezpečnou verzi, a zrovna jde na potvoru o atraktivní model. Bezpečné by asi mohly být modely s pájeným rozvaděčem tepla, které prý ale nejsou časté. Zda jsou bezpečné i některé nepájené, těžko říct. Toto tedy může být důvod pro Core i5–9400F, ovšem pokud potřebujete iGPU, máte smůlu.

Starší křemík má hlavně výkonnostní dopad

Pro pořádek: spekulativní chyby, o kterých tu je řeč, nejsou vysloveně kritické (třeba pro čistě herní PC), ale je jistější a doporučené na takových CPU provozovat operační systém se všemi opravami. Pokud máte nainstalované všechny opravy Windows (nebo Linuxu) a nejnovější BIOS desky/notebooku, či mikrokód přes aktualizaci operačního systému, máte i se zde probíranými „nezabezpečenými“ procesory stejnou úroveň ochrany, v tom tedy není problém. Jenomže zejména oprava Meltdownu má výkonnostní dopad na systémová volání a I/O operace (projeví se zpomalení náročných diskových operací zejména s rychlými NVMe SSD). Při nákupu těchto CPU tedy ve výsledku dostanete mít o něco nižší výkon na jedno jádro/jeden MHz.