Google má nejširší možnosti, jak zabezpečit účet nad rámec uživatelského jména a hesla. Již od roku 2007 nabízel extra ochranu v podobě jednorázových kódů odesílaných pomocí SMS, hlasových zprávy nebo generovaných ve zvláštní aplikaci (tzv. OTP klientech, jako je Google Authenticator).

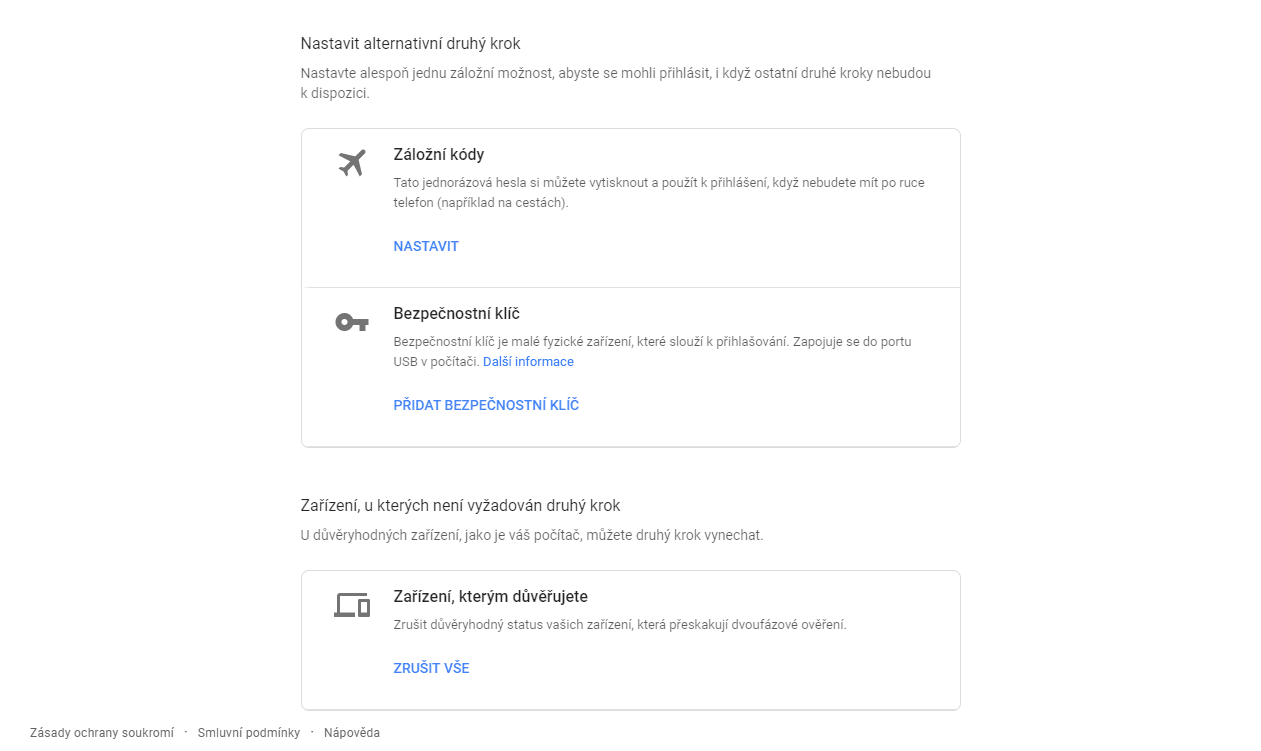

Od roku 2016 nabízí pro Android a iOS ještě možnost schvalovat přihlášení pomocí aktivních notifikací. Kromě toho lze účet chránit i bezpečnostními klíči využívající USB nebo Bluetooth, jako jsou Yubikey či Google Titan Key. Tolik možností, nicméně dvoufázové ověřování stejně používá jen desetina uživatelů. Google proto chce bezpečnější autentizaci ještě více zjednodušit a spojil výhody několika řešení.

Nově lze jako bezpečnostní klíč použít libovolný telefon s Androidem 7.0 a aktivními Google Play Services (u běžně prodávaných mobilů to tam bude). Na mobilu musí být uživatel přihlášen pod stejným účtem jako na zařízení, kde se teprve bude chtít přihlašovat.

Mobil já jedinečnou identifikaci podobně jako USB/Bluetooth klíč, ty ale musíte při přihlašování fyzicky zapojit nebo spárovat. Nová metoda Googlu pouze vyžaduje, aby na obou zařízeních bylo Bluetooth zapnuté (není třeba nic párovat). Na mobilu pak automaticky vyskočí výzva k potvrzení přihlášení do účtu, kterou je třeba odsouhlasit stiskem tlačítka. Výhoda je zřejmá, mobil se nemusí nikam připojovat kabelem, nikde se nezadávají žádné kódy a mobil ani nemusí být připojený k internetu.

Novinku doporučuje i bezpečnostní expert Michal Špaček, navíc má zajímavý postřeh. Funkce – zdá se – využívá standardu FIDO U2F, který se pro dvoufázové/dvoufaktorové přihlašování používá v řadě dalších služeb včetně Facebooku, Microsoftu apod. Je tedy šance, že by Android 7.0 a novější mohl fungovat jako pohodlný bezpečnostní klíč i u nich a také v jiných prohlížečích. Google sice mluví jen o Chromu, FIDO Alliance ale úzce spolupracuje s Googlem a Android 7 certifikovala jako zařízení vhodné pro FIDO2 již letos v únoru. Je tak možná jen otázkou času, než bude mobilní klíč fungovat i ve Firefoxu, Edgi nebo Safari, které protokoly FIDO2 podporují také.

PS: Mobilní klíč jsem vyzkoušel na Xperii X Compact s Androidem 8 a na žádném ze tří počítačů jsem se nepřihlásil, výzva nebyla doručena. Chyba ale může být i v mobilu. Jiný Android po ruce jsem zrovna neměl.