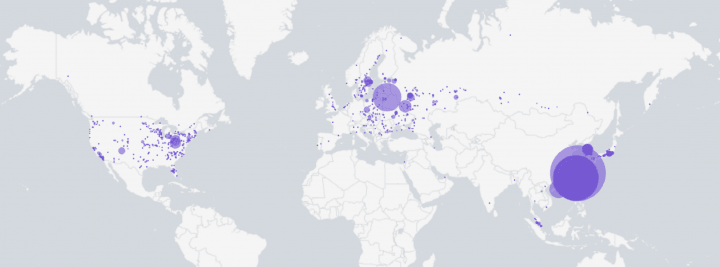

Společnost SecurityScorecard v průběhu listopadu zveřejnila zprávu o napadení více než 50 000 bezdrátových routerů Asus. Útok byl globální operací a některé z napadených routerů byly umístěny i v Česku. Report zdůrazňuje, že jde o starší zařízení, kterým již skončila podpora ze strany výrobce a neexistují pro ně updaty, případně o routery, které jejich provozovatelé neaktualizují.

Čínské pozadí s útoky i v Česku

Útok na routery probíhal v rámci operace nazvané WrtHug, z čehož plyne i typ routerů, na které se útočníci zaměřili. Šlo o modely Asus, které běžely na systému AsusWrt, tedy derivátu oblíbeného OpenWrt. Zpráva odhalila i pravděpodobný původ útoku, který měl být prováděn z Číny. Cílem bylo napadnout bezdrátové routery, kompromitovat je vlastním kódem, upravit tak, aby byly přístupné i po jejich restartu a zapojit je do vlastní sítě. Ta je následně využívána pro další útoky v kyberprostoru.

Největší množství (30–50 %) napadených routerů odhalili výzkumníci na Tchaj-wanu, tedy domovské zemi Asusu. Další ale byly rozmístěny ve Spojených státech, Rusku, ale i střední Evropě. Česko není výjimkou a napadnutelné modely se na tuzemském trhu běžně prodávaly.

Nebezpečný AiCloud

Vstupním bodem útočníků do systému routerů se stala funkce AiCloud, která umožňuje uživatelům vzdálený přístup ke svému routeru, především kvůli správě i mimo domácí síť. Systém ale obsahuje několik zranitelností, které útočníci využili pro prolomení AsusWrt a zisk práv na úrovni roota. Díky tomu mohli na zařízení spustit libovolný kód a změnit konfiguraci systému tak, aby jim byl k dispozici i nadále. Tento backdoor přečkal restarty i resety routerů. Útok se týkal následujících modelů:

- Asus GT-AX11000

- Asus GT-AC5300

- Asus RT-AC68U

- Asus DSL-AC68U

- Asus RT-AC1200HP

- Asus RT-AC1300GPLUS

- Asus RT-AC1300UHP

- Asus 4G-AC55U

- Asus 4G-AC860U

Pokud provozujete některý z uvedených bezdrátových routerů, aplikujte bezodkladně dostupnou aktualizaci firmwaru a zároveň deaktivujte funkci AiCloud. V případě, že je již router ve fázi EoL (End-of-Life) a aktualizace již nejsou vydávány, řešení je jediné – výměna routeru za nový. Provoz neaktualizovaného síťového zařízení vystavuje riziku jak všechna další zařízení v domácnosti, tak může být využíváno pro další kybernetické zločiny.

Zdroj: ArsTechnica, SecurityScorecard